En la región también crecen los casos de robos de cuentas de redes sociales y correos

Las cuentas de email y los teléfonos celulares pueden ser la puerta de acceso a datos privados, cuentas bancarias, compras o redes sociales. Y también los blancos que los hackers eligen. Desde usuarios comunes hasta políticos son víctimas de este delito, que esta semana registró algunos casos en la zona.

Policiales28/01/2023 Tribuna

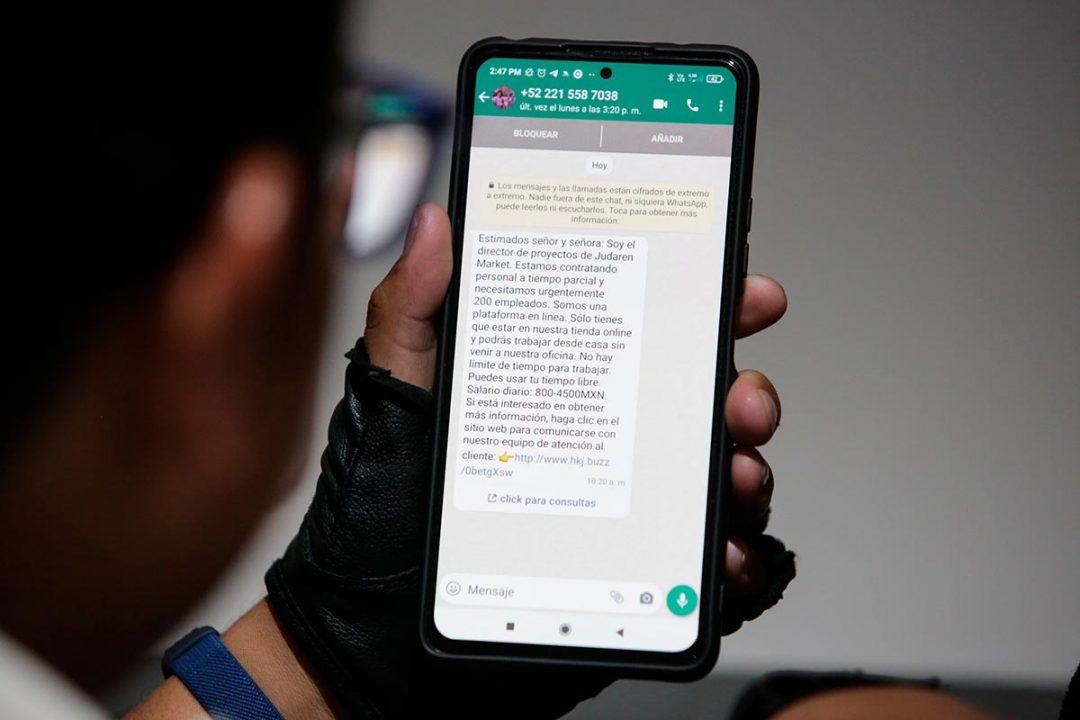

El teléfono es hoy una especie de caja de seguridad personal en donde se guardan secretos y cuentas privadas. Para vulnerarlos, los atacantes apuntan a las aplicaciones más populares. En este sentido, la que contabiliza un mayor número de intentos es WhatsApp, que tiene 2.000 millones de usuarios en todo el mundo.

Los casos de suplantación de identidad a través de aplicaciones de mensajería han ido incrementando y esta semana fue notorio la cantidad de usuarios que informaron públicamente, a través de sus redes sociales, que habían sido víctimas de este delito. Entre los afectados se pueden encontrar desde usuarios comunes hasta personas famosas y también funcionarios políticos, como el caso del intendente de San Agustín, Iván Ortega.

El jefe comunal de la vecina localidad debió salir a explicar públicamente a través de sus redes sociales, que habían sido hackeados sus correos personales y oficiales y sus sistemas de mensajería celular.

Ortega advirtió que estaba ocurriendo esto cuando comenzaron a aparecer archivos privados, "exclusivos e indelegables" de su propiedad, en dispositivos ajenos a su posesión, según explicó.

Frente a lo ocurrido, el intendente decidió radicar una denuncia penal a los fines de que se pueda "determinar los autores de estos delitos informáticos". Como medida adicional indicó que la comunicación por las vías que fueron hackeadas se verá restringida "hasta tanto pueda recuperar la seguridad de las mismas".

No fue el único caso. Un conocido comerciante de Río Tercero, dedicado a la venta de calzados, también fue víctima de los hacker. En la cuenta del comercio de la red social Instagram, ofrecían venta de dólares, previa transferencia para luego retirar el dinero en el local céntrico. Al advertir esta situación, públicamente y por los mismos medios, alertaron a los posibles incautos que pudieran creer en la veracidad de esa publicación.

Estas situaciones se dan en un contexto de crecimiento del cibercrimen a nivel global.

“Si bien todos estamos conscientes de que hackear las cuentas de otras personas sin su consentimiento es ilegal y va totalmente en contra de los términos de uso de las aplicaciones más comunes como WhatsApp, la realidad es que los cibercriminales están buscando siempre nuevas formas de vulnerar los dispositivos para fines que van desde el robo de datos hasta la obtención de beneficios económicos”, explican los especialistas.

Por esto, para estar precavidos, entender de qué manera roban cuentas puede ayudar a tener más conciencia y, sobre todo, evitar ser estafados.

Si se entiende por hackeo una intrusión o un acceso no autorizado a una cuenta, existen varias técnicas que pueden ser utilizadas para apoderarse de los datos de un tercero:

*SIM Swapping: este ataque consiste en intercambiar la SIM de un teléfono con la SIM de otra persona, para luego utilizar la SIM intercambiada para recibir códigos de verificación y acceder a la cuenta de la víctima. Por esta razón, es muy peligroso tener como segundo factor al SMS.

*Malware: algunos ciberdelincuentes utilizan programas maliciosos diseñados para espiar a las víctimas y acceder a sus cuentas de mensajería. Estos programas a menudo se distribuyen a través de correos electrónicos o descargas falsas.

*Ataques de man-in-the-middle (MITM): consisten en interceptar las comunicaciones entre dos dispositivos y modificarlas para acceder a las cuentas de la víctima.

*Ataques de diccionario: los ataques de diccionario implican utilizar programas automatizados para probar diferentes combinaciones de contraseñas y nombres de usuario hasta encontrar una combinación que funcione. Estos ataques pueden ser efectivos si la víctima utiliza contraseñas débiles o comunes.

*Ataques de fuerza bruta: son similares a los ataques de diccionario, pero utilizan programas automatizados para probar todas las posibles combinaciones de contraseñas y nombres de usuario.

Por otro lado, la mayoría de las aplicaciones de mensajería tiene medidas de seguridad y cifrado de extremo a extremo para proteger la privacidad de los usuarios. Esto significa que solo la persona que envía un mensaje y la persona que lo recibe pueden leerlo y nadie más puede acceder al contenido del mensaje.

Sin embargo, es importante tener en cuenta que ninguna aplicación es completamente segura y es responsabilidad del usuario tomar medidas adicionales para proteger la privacidad y seguridad.

En el marco de las tareas preventivas y de investigación en el Departamento Tercero Arriba, un allanamiento positivo en Corralito permitió recuperar bienes robados y sacar de circulación herramientas utilizadas para cometer ilícitos bajo la modalidad de robo y violación de domicilio.

Un hombre amenazó con un arma de fuego a un comerciante y terminó detenido

El hecho ocurrió este martes en un local ubicado sobre la calle Intendente Magnasco. El agresor no pudo escapar porque su vehículo sufrió un desperfecto técnico justo antes de la llegada de la policía.

En el marco de los operativos de seguridad y prevención en la ciudad de Río Tercero, las autoridades informaron la aprehensión de un hombre de 70 años de edad tras un violento episodio de violencia familiar

Intenso fin de semana policial en la región: Accidentes, robos y detenciones por violencia familiar

Entre el viernes 26 y el domingo 28 de diciembre de 2025, la región vivió una serie de jornadas marcadas por una fuerte actividad de las fuerzas de seguridad, que incluyó operativos por delitos contra la propiedad, accidentes viales con heridos y múltiples detenciones vinculadas a la convivencia y violencia de género.

Galería de fotos.

La jornada reciente estuvo marcada por una serie de incidentes, incluyendo dos accidentes de tránsito graves en Río Tercero y una incautación de armas en Hernando derivada de una denuncia por violencia familiar.

Villafañe: "El 2026 será un año clave para consolidar la transformación vial y el acceso a la tierra en Río Tercero"

El jefe de Gabinete, Lautaro Villafañe, proyecta un 2026 marcado por la consolidación de la obra vial y el desarrollo habitacional.